shhhh! come ti trovo le password su GIT

“Find secrets right from your browser”. E’ questa una delle frasi che appare ben in evidenza nella pagina Github del progetto shhgit.

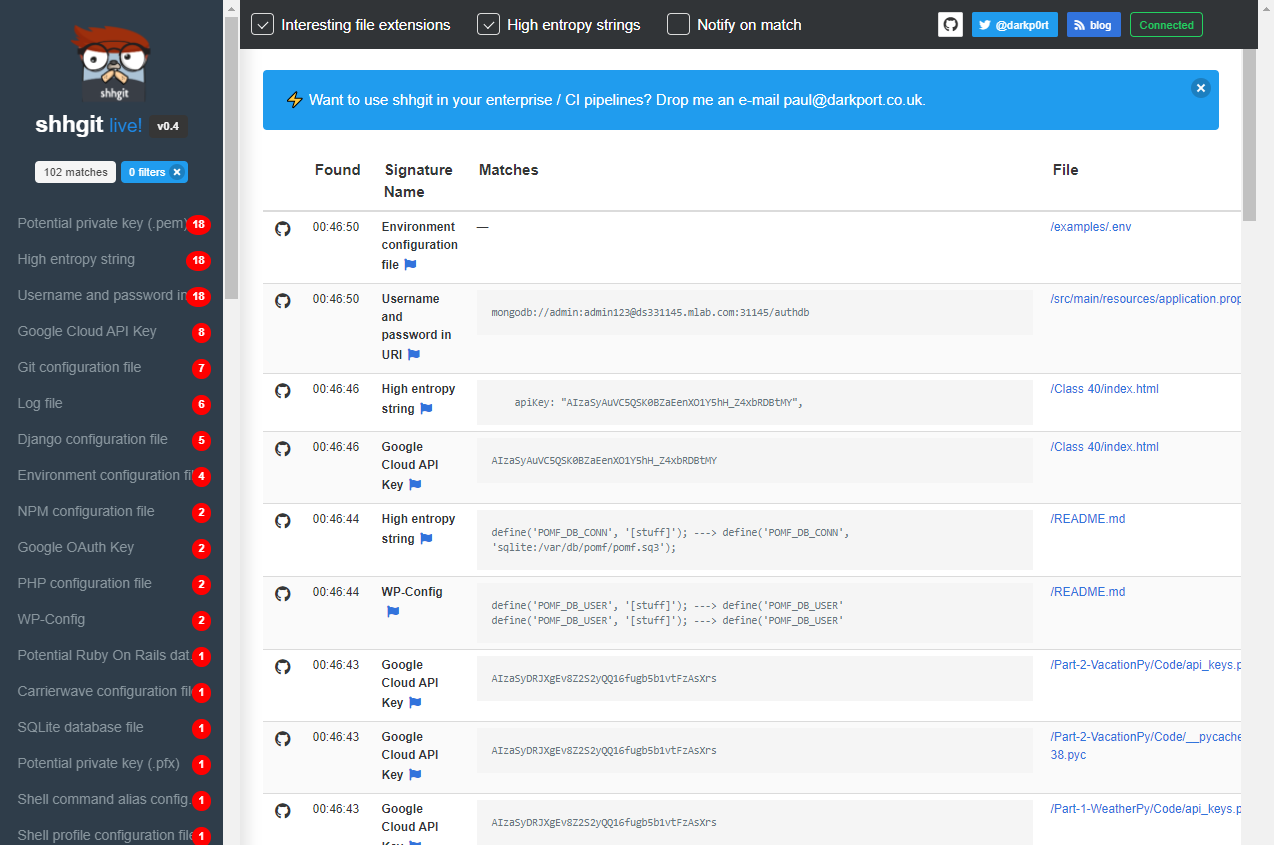

Il motivo é presto detto, accedendo alla versione live del progetto su www.shhgit.com é possibile vedere scorrere in real time password, Google Oauth Key, config file WordPress, NPM e molto altro.

Si possono infatti filtrare e visualizzare tutta una serie di informazioni sensibili sotto forma di dati che vengono committati su GitHub, Gists, GitLab o BitBucket per esempio.

Qui sotto uno screenshot di quella che é la pagina principale.

Il progetto é stato creato e reso disponibile dall’autore Paul Price poco più di un anno fa con l’intento di porre l’attenzione sul problema di sicurezza derivante dal pubblicare in maniera “disattenta e superficiale” informazioni sensibili, a volte solo per scopi di testing, ma che possono risultare molto interessanti nelle mani di bug hunters, security researchers ma anche malintenzionati.

La possibilità di individuare informazioni private/segrete in repository GIT in genere, soprattutto all’interno delle history e dei commits, non é una tecnica “nuova”. Tools come gitrob e truggleHog sono un esempio di questo.

Lo stesso Github nel tentare di mitigare questo problema ed evitare possibili leaks, ha messo in piedi un progetto denominato “secret scanning” per individuare in maniera pro-attiva, scansionando i repositories, la presenza di chiavi segrete o tokens appartenenti a svariati service providers quali AWS, Azure e Google Cloud, per citare probabilmente i più famosi.

shhgit é sicuramente uno strumento molto interessante da inserire nel proprio arsenale di strumenti per fare OSINT / bug bounting. La possibilità di far a meno dell’interfaccia web optando per una classica “riga di comando” che permette di automatizzare degli script é un ottimo punto a favore.

Quel che é sicuro é che lasciare aperto per qualche minuto un tab del browser sul sito del progetto, una volta vista la mole d’informazioni che vengono raccolte, farà rivalutare l’importanza dell’usare dei build parameters (soluzione più semplice) nei job delle proprie istanze Jenkins. O magari porterà ad adottare soluzioni un pelino più complesse come plug-in che permettano di gestire le credenziali all’interno degli stessi toolset di CI/CD.